引言:MCP 正在兴起,安全成为痛点

上一篇我们聊了如何在企业落地MCP服务,打通大模型与企业内部系统。今天我们聊下如何给我们的MCP增加安全服务。

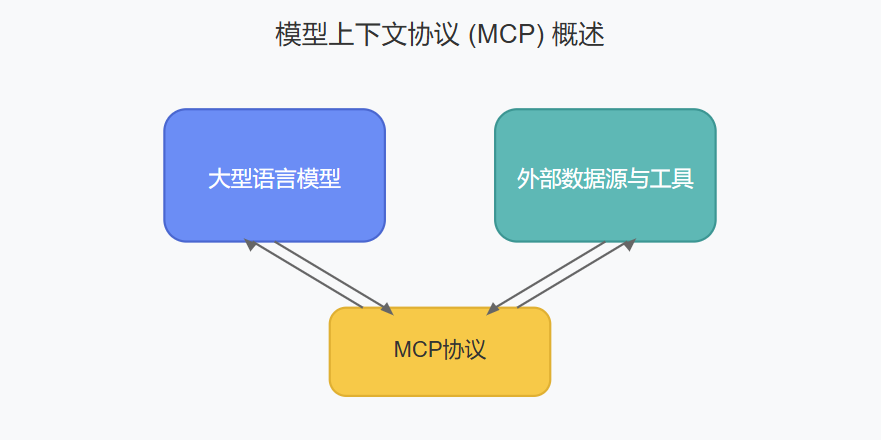

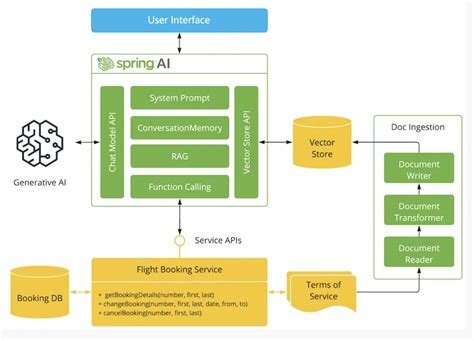

生成式 AI 大模型正在快速走向企业化和自动化应用。自 Anthropic 于 2024 年 11 月推出 Model Context Protocol(MCP) 以来,MCP 迅速成为连接大型语言模型与外部工具、数据源的事实标准。社区中出现了上千个 MCP 服务器,GitHub 上的 Awesome MCP Servers 项目甚至拥有 37K+ star。这种快速增长意味着开发者可以更高效地构建具备行动能力的代理(agent),但也引入了新的风险。多篇安全媒体指出,MCP 工作流可能会泄露敏感数据、遭受 prompt 注入或命令注入,且缺乏统一的监控。

为了解决这些安全盲点,Lasso Security 于 2025 年 4 月宣布了开源项目 mcp‑gateway。它是首个专为 MCP 生态设计的安全网关,被媒体称为“专门针对 MCP 工作流的首款安全网关”。本文将全面解析该项目的背景、架构、核心功能以及在企业 GenAI 安全中的意义。

什么是 mcp‑gateway?

项目定位

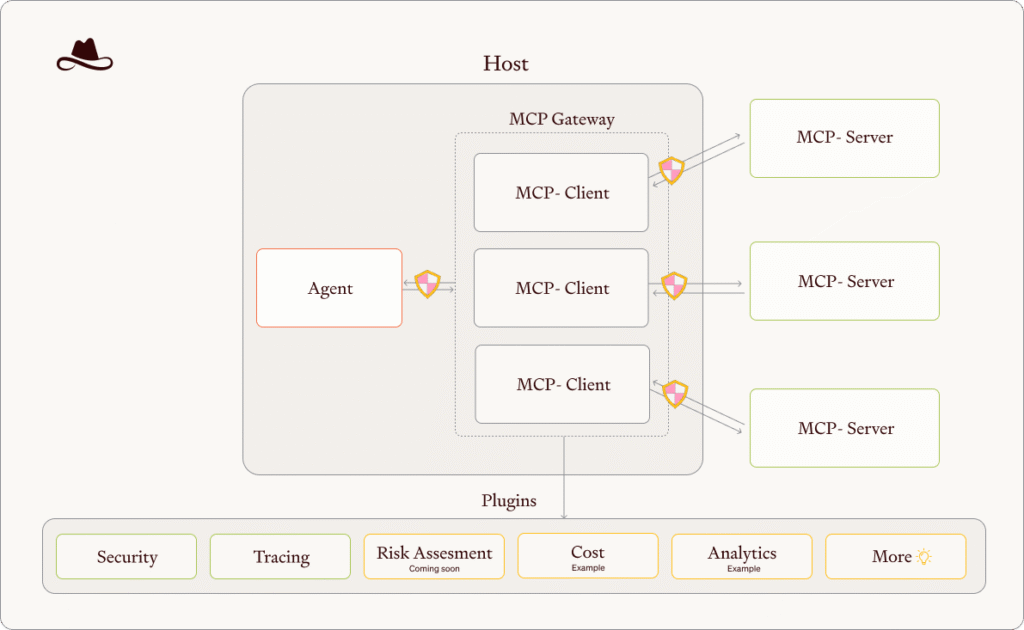

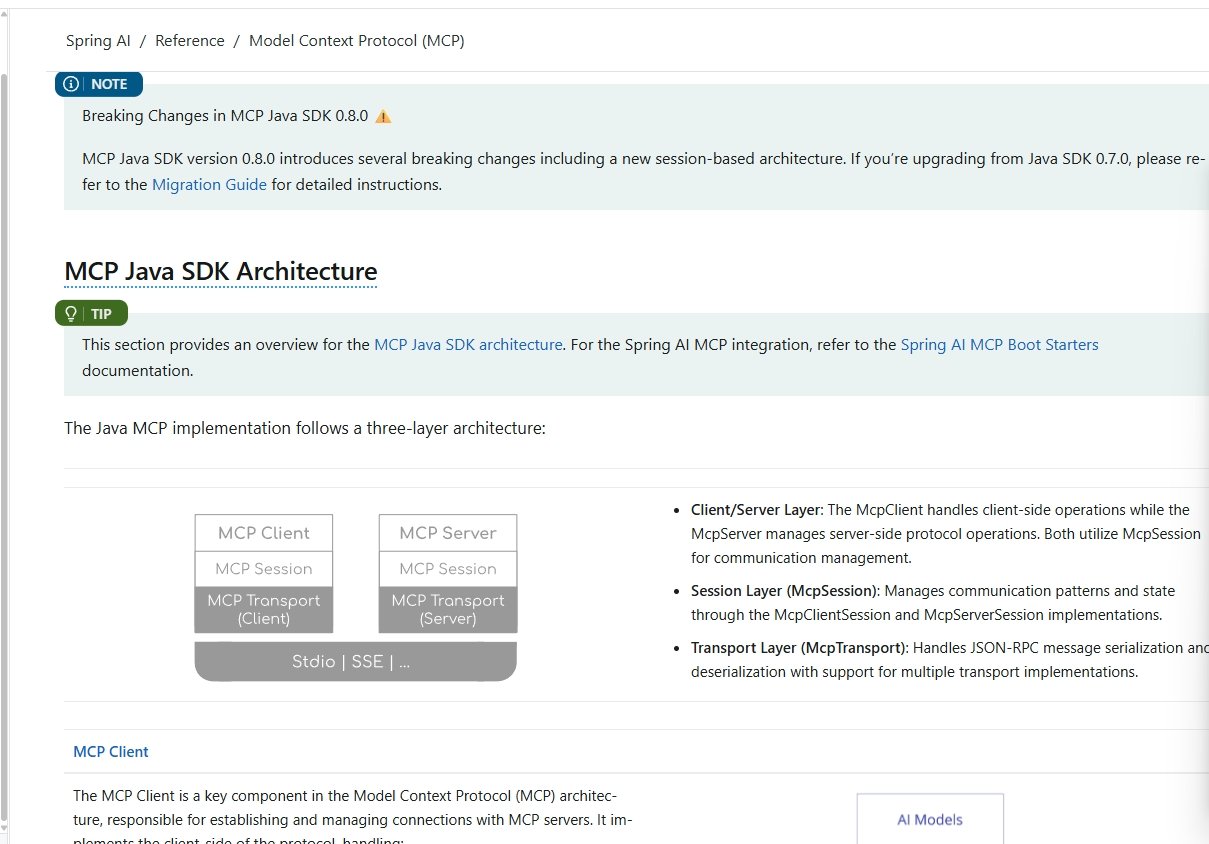

根据项目仓库的说明,MCPGateway 是一个面向 MCP 服务器的高级中间层,旨在集中化并增强你的 AI 基础设施。它作为代理在 LLM 与各 MCP 服务器之间构建统一的中介,主要职能包括:

- 读取服务器配置——从根目录的 mcp.json 文件中读取各 MCP 服务器的配置;

- 托管生命周期——启动和管理配置中的 MCP 服务器;

- 拦截请求与响应——在请求和返回的数据中消除敏感信息,如令牌和机密;

- 统一接口——为所有代理的 MCP 提供统一的发现与交互接口;

- 安全扫描——分析 MCP 服务器的信誉和安全风险,在加载前进行检测。

在项目架构图中直观地展示了网关如何作为宿主环境中的枢纽:代理内部包含多个 MCP‑Client 插件,负责与不同的 MCP 服务器通信;外部的 Agent 则通过网关访问这些服务器,并由插件实现的 guardrail(护栏)提供安全、审计等功能。

设计理念

Lasso Security 在官方新闻稿中指出,网关作为 MCP 交互的代理和编排器,注入了安全、治理和监控能力。由于 MCP 生态中很多服务器是由社区开发并快速迭代的,缺乏统一的安全标准,mcp‑gateway 提供了一种“加装安全护栏”的方式:

- Agnostic Guardrails(通用护栏):在请求和响应两侧应用可配置的安全过滤器,防止敏感数据暴露,并在所有接入的 MCP 上统一工作。Lasso 认为这是解决敏感数据泄漏的重要手段。

- 统一可视化:提供一个集中化的仪表盘来监控所有 MCP 的状态、风险评分及性能指标。

- 安全扫描器:在加载 MCP 服务器前分析其信誉和工具描述,检测隐藏的恶意指令、敏感文件模式并根据评分自动阻断。

- 高级追踪:保留每个请求与响应的详细日志,可对有偿令牌的使用进行成本评估,并提供行为模式分析。

这些设计使 mcp‑gateway 不仅是一个代理器,更是面向企业级生产的安全与治理平台。

安装与运行

项目可以通过 pip 安装,命令 pip install mcp‑gateway 会安装核心包。运行时需要提供 mcp.json 配置,并通过 -p 或 –plugin 指定启用的插件。例如启用基本的 token 遮蔽和 xetrack 追踪插件的命令为:

mcp-gateway --mcp-json-path ~/.cursor/mcp.json -p basic -p xetrack工具 API

mcp‑gateway 对外暴露了两个统一工具接口:

- get_metadata:返回所有可用的 MCP 的元数据,帮助 LLM 选择合适的工具;

- run_tool:在清理请求与响应后执行任何被代理 MCP 的能力。

插件与 Guardrail 系统

项目采用插件化设计,用于扩展和增强网关的功能。根据官方说明,可用插件主要包括:

| 插件 | 支持功能 | 重点描述 |

| basic | Token/Secret masking | 屏蔽各种常见令牌,如 Azure 客户端密钥、GitHub/GitLab 访问令牌、GCP API Key、AWS Access Token、Hugging Face Token 等。 |

| presidio | PII 识别与匿名化 | 调用微软的 Presidio 库识别信用卡、IP、邮件地址、电话、社会保障号等敏感个人信息并做脱敏。需要额外安装 pip install mcp-gateway[presidio]。 |

| lasso | 综合安全策略 | 需要从 Lasso 官网申请 API Key。启用后通过 Lasso 平台实时检查请求与响应的安全违规,包括 prompt 注入、敏感数据泄露和定制策略。 |

| xetrack | 跟踪与调试 | 集成 xetrack 用于追踪工具调用,记录到 sqlite 数据库,并支持 DuckDB 或命令行分析。 |

安全扫描器

mcp‑gateway 内置的安全扫描器在加载 MCP 服务器前执行 声誉分析 和 工具描述扫描。它利用开源市场和 GitHub 数据评估服务器信誉,并检测工具描述中潜在的恶意指令或敏感模式。扫描结果会自动更新配置文件,并为每个服务器标记 passed、blocked 或 skipped。这一机制帮助团队及时阻断高风险服务器,提升整个工作流的安全性。

高级追踪与可视化

除了安全功能,mcp‑gateway 还提供了日志追踪和成本分析功能。启用 xetrack 插件后,每次调用的参数和返回内容都会写入 SQLite 数据库,并可借助 xetrack CLI 或 DuckDB 进行查询。项目文档举例展示了如何用 xt tail 查询最近的调用并查看目录列表。这不仅可用于调试,还能统计不同 MCP 的使用模式和花费(例如使用付费的外部 API 时)。

为什么需要安全网关?

随着 agentic 工作流的发展,企业面临多种新型风险。IT Brief 的报道总结了常见的四类威胁:

- 敏感数据暴露——如果输出未被适当清理,工具可能无意泄露令牌、凭证或内部模型状态;

- Prompt 注入——攻击者在工具描述或参数提示中嵌入隐藏指令,模型在运行时会无意执行这些恶意指令;

- 命令注入 / 远程代码执行——未经过验证的输入传入 shell 命令或系统调用,可能导致立即的远程代码执行;

- 缺乏日志与监控——没有透明的工具调用日志,难以检测滥用或调查事故。

Lasso 指出,这些问题阻碍了 GenAI 在企业中的普及,mcp‑gateway 通过提供可配置的护栏、实时风险监控和统一审计来直接缓解这些风险。

项目价值评估

优点

- 开源透明、易于扩展:项目采用 MIT 许可证公开源码,并使用插件架构,方便社区贡献新的 guardrail 或集成企业内部的安全服务。

- 灵活的安全策略:基础插件提供令牌遮蔽和 PII 识别,Lasso 插件则提供更强大的策略定制和实时威胁检测。用户可根据业务场景选择不同的组合。

- 支持多种部署形态:既可以通过 pip 安装运行,也可以使用预构建的 Docker 镜像,适应本地开发和云端部署。

- 统一视图与监控:提供可视化的监控界面,并支持通过 xetrack 或 DuckDB 进行详细的调用日志分析。

潜在不足

- 配置复杂度:需要编写 mcp.json 和传入正确的环境变量。对于初学者来说,理解 MCP 服务器与代理之间的关系可能有一定门槛。

- 依赖第三方插件:某些高级功能依赖外部工具,如 presidio 或 Lasso 的 SaaS 服务,需要额外安装或申请 API key。

- 性能开销:添加多层护栏、日志与扫描可能增加延迟,对于追求极低延迟的实时应用,需要注意性能测试。

mcp‑gateway 的推出是 Generative AI 工具链安全化的重要一步。它在不影响开发者体验的前提下,为每个 MCP 调用增加了一层“安全守门员”。Lasso 在发布新闻中强调,网关“使开发人员能够在不牺牲安全、保密性和透明度的情况下扩展 GenAI Agent 开发”。对于企业来说,这种兼顾创新与风险管理的工具是推广 GenAI 应用的关键。

未来,随着 MCP 协议和 agentic 生态的进一步发展,预计会有更多针对性插件和可视化工具加入到 mcp‑gateway。企业可以根据自身合规要求和业务需求,定制合适的安全策略,在确保安全的同时释放 AI 的潜能。

评论